Über unsere Veranstaltung

Willkommen zur Scapy Con Automotive, einem zweitägigen Ausflug in die Welt der Netzwerk-Paketmanipulation. Trotz des Zusatzes “Automotive” deckt die ScapyCon potenziell das gesamte Spektrum an Anwendungen ab, von der Luftfahrt bis zum IoT. Nehmen Sie am 18. und 19. September 2024 in der Techbase Regensburg an einer Veranstaltung teil, bei der Sie Ihre Fähigkeiten und Kenntnisse im Umgang mit Scapy, dem führenden Python-Programm zur Paketmanipulation, erweitern können.

Am ersten Tag erleben Sie eine klassische Konferenz mit Keynote-Speakern und Branchenexperten, die Einblicke und Best Practices für den Einsatz von Scapy in diversen Anwendungen vermitteln. Tag zwei ist vollgepackt mit drei intensiven Trainingseinheiten, welche von Guillaume Valadon, Willem Melching und dissecto gehosted werden. Die Workshops richten sich sowohl an Anfänger als auch an erfahrene Profis. Tauchen Sie tief in die Möglichkeiten von Scapy ein, während wir seine Funktionen zum Senden, Schnüffeln, Sezieren und Fälschen von Netzwerkpaketen erkunden.

Ganz gleich, ob Sie ein Cybersecurity-Profi, ein Netzwerktechniker oder ein Automobil-Enthusiast sind, ScapyCon bietet etwas für jeden, der sich für Paketmanipulations-Tools interessiert. Verpassen Sie nicht diese einmalige Gelegenheit, Ihre Fähigkeiten zu erweitern, sich mit Gleichgesinnten auszutauschen und der Entwicklung im Bereich der Cybersicherheit in der Automobilindustrie einen Schritt voraus zu sein. Reservieren Sie noch heute Ihren Platz für die Scapy Con Automotive!

Bleiben Sie auf dem Laufenden und verpassen Sie keinen Termin! Folgen Sie uns auf LinkedIn für alle aktuellen Updates und Informationen über kommende Veranstaltungen.

Wann:

18.09.24 – 19.09.2024, 09:00 Uhr – 05:00 Uhr

Wo:

Techbase Regensburg, Franz-Mayer-Str. 1, Regensburg

Speaker:

Philippe Biondi, Dr. Nils Weiss, Falk Mayer, Jan-Peter von Hunnius, Willem Melching und mehr…

Workshops:

Basic Hacking Techniques, Advanced Hacking Techniques, IPv6 & TLS Workshop

Speaker

Philippe Biondi – Scapy Autor

Philippe Biondi ist Autor von Scapy und zahlreichen anderen sicherheitsrelevanten Tools. Er ist Mitbegründer der französischsprachigen Konferenz SSTIC und Mitautor des Buches Security Powertools. Er hat mehrere Artikel in der Zeitschrift MISC veröffentlicht. Außerdem hielt er mehrere Vorträge auf Sicherheitskonferenzen (Blackhat, HITB, GreHack, CansecWest, Defcon, Syscan, usw.)

Dr. Nils Weiss – Scapy Maintainer / Mitbegründer dissecto GmbH

Dr. Weiß beschäftigte sich während seines Bachelor- und Masterstudiums mit Penetrationstests und untersuchte Schwachstellen in eingebetteten Systemen und ganzen Fahrzeugen. Er war aktiv an der Entwicklung von Open-Source-Penetrationstest-Frameworks wie Scapy beteiligt und war 2022 Mitbegründer der dissecto GmbH, welche sich auf die Vereinfachung von Sicherheitsdiagnosen und -lösungen für eingebettete Systeme konzentriert.

Willem Melching – Unabhängiger Sicherheitsforscher

Willem Melching ist ein unabhängiger Sicherheitsforscher und betreibt den Blog icanhack.nl. Er hat mehr als 5 Jahre Erfahrung in den Bereichen Automobilsicherheit und Reverse Engineering. Willem wird auch den Workshop “Advanced Hacking Techniques” am zweiten Tag der ScapyCon leiten.

Guillaume Valadon – Scapy-Maintainer

Guillaume hat einen Doktortitel in Netzwerktechnik und liebt es, Daten zu betrachten und Pakete zu erstellen. In seiner Freizeit ist er Maintainer von Scapy und beschäftigt sich mit Reverse Engineering. Außerdem weiß er immer noch, was AT+MS=V34 bedeutet! Guillaume hält regelmäßig technische Präsentationen, Kurse und Live-Demonstrationen und schreibt Forschungsartikel für Konferenzen und Zeitschriften. Er ist Chefredakteur des MISC-Magazins, des ersten Magazins für Sicherheit in Frankreich.

Thomas Sermpinis – Technischer Direktor, Auxilium Pentest Labs

Thomas ist der technische Direktor von Auxilium Cyber Security und unabhängiger Sicherheitsforscher mit Interessenschwerpunkten in den Bereichen Automobil, industrielle Steuerung, eingebettete Geräte und Kryptographie. Während seiner Forschungstätigkeit hat er mehrere akademische Abhandlungen, 0days und Tools veröffentlicht, mit dem Ziel, die Welt sicherer zu machen. Außerdem hat er fast 200 OEMs und Tier-1-Automobilzulieferern geholfen, die Sicherheit Ihrer Systeme zu verbessern.

Alexander Schröder – Penetration Tester bei AVL

Tlexander ist Penetrationtester bei AVL Software & Functions GmbH. Er begann seine Reise in diesem Bereich während seines Masterstudiums, das sich auf die Sicherheit in der Automobilindustrie konzentrierte, und unterstützte die Entwicklung von Automotive Scapy. Derzeit widmet er sich dem Pentest von Automobilsystemen und unterstützt die Entwicklung von sicheren Fahrzeugen.

Thomas Faschang – Doktorand an der TU Graz

Thomas ist Doktorand am Institut für Technische Informatik der TU Graz und hat sich auf Cybersicherheit in der Automobilindustrie spezialisiert. Seine Forschung konzentriert sich auf die Entwicklung eines Test- und Trainingsrahmens für Automotive Cybersecurity, der die Grundlage für seine Masterarbeit bildete. Derzeit arbeitet Thomas als Vehicle Cybersecurity Engineer bei der KTM AG.

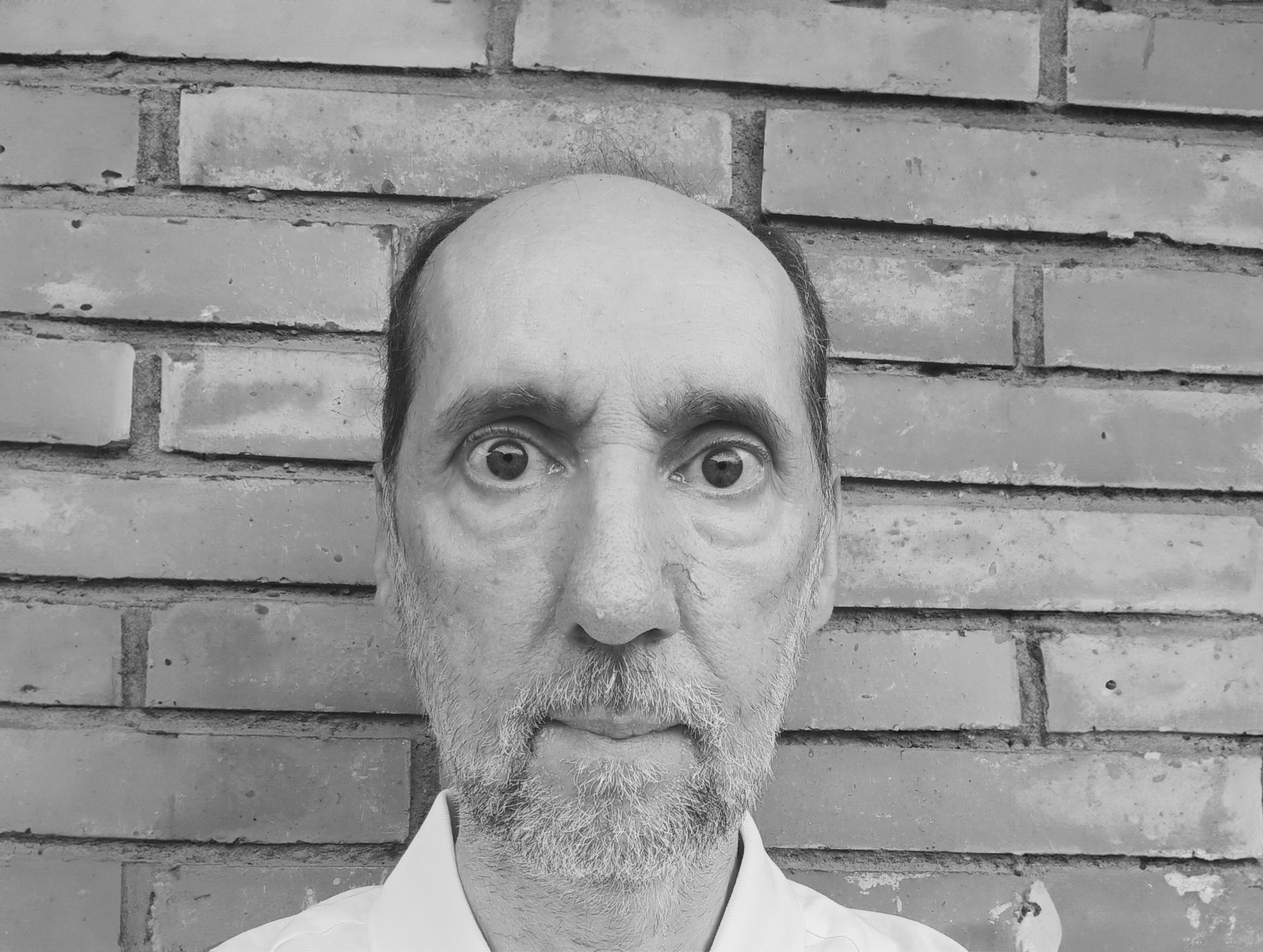

Francisco Cotrina – HW/SW-Entwickler TTTech-Auto

Francisco ist HW- und SW-Entwickler und arbeitet seit 8 Jahren bei TTTech-Auto, wo er Automotive Secure Gateways entwirft und implementiert und sich dabei auf Cybersecurity und Kommunikation konzentriert. Von Montag bis Freitag trägt er einen weißen Hut und an den Wochenenden einen schwarzen.

Falk Mayer – Mitbegründer und Geschäftsführer von BreachLabz

Falk ist Mitbegründer von BreachLabz, einem in München ansässigen Team, das sich auf Penetrationstests für die Automobilindustrie spezialisiert hat. Mit einem Abschluss in Physik und einem Hintergrund in Informations-, IoT- und Automobilsicherheit ist Falk auf Tests, Vulnerability Management und Risikobewertungen spezialisiert, insbesondere in Übereinstimmung mit den Standards UN R155 und ISO/SAE 21434.

Jan-Peter von Hunnius – Spezialist für Cybersicherheit im Bereich Embedded & Automotive

Jan-Peter ist ein Experte für Cybersicherheit in den Bereichen IT/eingebettete Systeme und Fahrzeugsicherheit. Mit über 20 Jahren Erfahrung hat er mit globalen Automobilzulieferern und OEMs zusammengearbeitet. Als ehemaliger Partner von CYRES Consulting ist er auf Cybersecurity-Engineering-Prozesse gemäß ISO/SAE 21434, UN R155 und ASPICE spezialisiert.

Keynotes &Vorträge

Thomas Sermpinis & Pavel Khunt (V2GEVIL: ghost in the wires)

In diesem Vortrag werden wir die Welt der Cybersicherheit von Elektrofahrzeugen erkunden und uns dabei auf die Ladekommunikation, Schwachstellen in der EVCC-Implementierung und die Entwicklung eines speziellen Sicherheitstools konzentrieren. Wir werden Ladestandards, Kommunikationsprotokolle und reale Szenarien diskutieren, um die sich entwickelnde Landschaft der Cybersicherheit in der Elektromobilität zu verstehen. Außerdem werden wir die für den Anschluss an den Ladeanschluss des Fahrzeugs erforderliche Hardware vorstellen und diskutieren.

Willem Melching (My car, My keys: obtaining CAN bus SecOC signing keys)

Secure Onboard Communication (SecOC) ist ein neuer Standard, der Nachrichten auf dem CAN-Bus eines Fahrzeugs mit einem Message Authentication Code (MAC) versieht. Dies verhindert, dass Steuergeräte, die keinen geheimen AES-Schlüssel kennen, mit anderen Teilen des Fahrzeugs kommunizieren können. Dies verhindert jedoch, dass der Eigentümer des Fahrzeugs Geräte von Drittanbietern installiert, die nicht vom Fahrzeughersteller genehmigt wurden. In diesem Vortrag erläutern wir, wie wir die SecOC-Implementierung eines Fahrzeugs des Modelljahrs 2021 durch einen Angriff auf das Steuergerät der Servolenkung geknackt haben. Wir werden eine kurze Einführung in SecOC geben. Wir werden auch erklären, wie die Schlüsselverwaltung implementiert ist und warum das Beobachten eines Schlüssel-Updates beim Austausch eines Teils es nicht erlaubt, den Schlüssel zu extrahieren.

Philippe Biondi (Aircraft Security)

Dieser Vortrag wird sich um die Sicherheit von Flugzeugen drehen. Und, Sie ahnen es, wie Scapy eingesetzt wird, um die Luftfahrt sicherer zu machen.

Dr. Nils Weiss (Past, Present and Future of Automotive Scapy)

Lernen Sie die Funktionen von Scapy kennen und nehmen Sie an einer interaktiven Diskussion über zukünftige Themen und Anforderungen teil. Gestalten Sie gemeinsam mit dem Publikum die Roadmap für die Entwicklung von Scapy.

Alexander Schröder (You CAN’t fuzz this)

Fuzzing ist eine in der traditionellen IT weit verbreitete Technik zur Aufdeckung zahlreicher Schwachstellen. Aber wie effektiv ist sie beim Testen von Automobilsystemen? In dieser Präsentation werden die Möglichkeiten und Herausforderungen bei der Anwendung von Fuzzing auf den CAN-Bus, das Rückgrat der Kommunikationsnetzwerke von Fahrzeugen, untersucht. Wir werden untersuchen, wie man ideale Ziele identifiziert und fuzzt (und wie Scapy uns dabei helfen kann), aber auch die Grenzen und Herausforderungen des Fuzzings des CAN-Busses diskutieren.

Thomas Faschang (Using Scapy for Cybersecurity Verification in ISO/SAE 21434)

Automobil-Erstausrüster (OEMs) müssen die UNECE-Regelung 155 einhalten, um eine Fahrzeugzulassung zu erhalten. Daher befolgen die OEMs den ISO/SAE 21434 Standard. Zu den wichtigsten Aspekten dieser Norm gehören die Bedrohungsanalyse und Risikobewertung (TARA), die Cybersicherheitsanforderungen und deren Überprüfung. Zur Überprüfung der Cybersicherheitsanforderungen bietet die Scapy-Bibliothek ein leistungsstarkes Toolkit zum Schreiben von Testfällen. Diese Präsentation gibt einen Überblick über den Arbeitsablauf zur Produktsicherheit bei Automobilherstellern und erklärt, wie Scapy in diesen Prozess integriert werden kann.

Francisco Cotrina (Implementing and Testing Layer 2 Firewall Rules with Scapy)

Die internen Netzwerke, die in modernen Automobilsystemen verwendet werden, basieren auf Ethernet-Protokollen und verwenden intelligente Switches. Aus der IT-Welt haben wir gelernt, dass sie auf der L2-Schicht geschützt werden sollten, in der Regel über Firewall-Regeln. Ich zeige, wie ein solcher Ansatz leicht zu verstehen sein mag, aber er muss genau, aktualisierbar und protokollierbar sein. Das Testen dieser Regeln erfordert eine sorgfältige und gründliche Implementierung, die durch flexible Tools wie Scapy unterstützt wird.

Falk Mayer (JTAG Enumeration using the RP2040 on the HydraProbe)

In dieser Sitzung tauchen wir in die Welt der Hardware-Debug-Ports von Automobilkomponenten ein. Wahrscheinlich haben Sie schon einmal den Ratschlag gehört: “Sperren Sie Ihre Debug-Ports”, aber für viele bleibt die Überprüfung, ob JTAG gesperrt ist, ein kleines Rätsel. Wir führen Sie durch die Grundlagen des JTAG-Protokolls, zeigen Ihnen, wie Sie eine Verbindung herstellen und wie Sie den RP2040 Co-Prozessor auf der HydraProbe verwenden können, um Ihre Skripte für verschiedene Mikrocontroller anzupassen.

Jan-Peter von Hunnius (Insights into vehicle security attack vectors)

Wir werfen einen Blick auf den aktuellen Stand der Fahrzeugsicherheit, heben berüchtigte Hacks hervor und zeigen, wo noch Schwachstellen bestehen: Von (nicht so sehr) geheimem Schlüsselmaterial und ausnutzbaren Diagnosediensten bis hin zu schlechten Verschlüsselungsschemata und fehlender Nachrichtenauthentifizierung. Ein inspirierender Streifzug durch die offenen Flanken der Cybersicherheit in (modernen) Fahrzeugen.

Workshops

Beginner Hacking Techniques / HydraVision (dissecto)

Nehmen Sie an einem Intensiv-Workshop zur Sicherheit von Fahrzeugnetzwerken teil, der praktische Übungen zu CAN-Bus-Angriffen, Reverse Engineering von Steuergeräten und Schwachstellen-Scans mit Python umfasst. Gewinnen Sie Einblicke in UDS-Protokolle, OEM-Spezifika und automatisierte Sicherheitstests mit HydraVision.

Advanced Hacking Techniques (Willem Melching & dissecto)

Nehmen Sie mit den Experten Willem Melching und dissecto an einem praktischen Workshop teil, der sich auf fortgeschrittene Techniken zum Hacken von Steuergeräten konzentriert. Dieser Workshop ist ideal für Sicherheitsexperten, Automobilingenieure und Enthusiasten und bietet praktische Erfahrungen mit echten Steuergeräten, Firmware-Reverse-Engineering und der Identifizierung von Schwachstellen.

IPv6 & TLS Workshop (Guillaume Valadon)

In diesem praktischen Workshop lernen Sie, wie Sie Scapy verwenden, um mit IPv6 und TLS zu interagieren. Sie erfahren, wie diese Pakete im Netzwerk aussehen und manipulieren die entsprechenden Scapy-Objekte, um mit echten Implementierungen zu interagieren. In Bezug auf TLS werden Sie X.509-Zertifikate manipulieren, um nach relevanten Informationen zu suchen und deren Inhalt zu ändern. Außerdem lernen Sie, wie Sie TLS-Sitzungen mit Hilfe von Schlüsseln entschlüsseln können, die Sie von Linux-Prozessen erhalten. Gemeinsam werden wir IPv6-Security erkunden und verstehen, wie Scapy für praktische Angriffe verwendet werden kann.

Über Scapy

Scapy, ein Python-Programm, revolutioniert die Manipulation von Netzwerkpaketen, indem es umfangreiche Funktionen wie das Senden von Paketen, Sniffing, Dissecting und Fälschen bietet. Mit diesem vielseitigen Tool können Benutzer maßgeschneiderte Lösungen für Netzwerksondierungen, Scans und Sicherheitstests erstellen. Im Gegensatz zu herkömmlichen Netzwerktools verfügt Scapy über eine interaktive Oberfläche, die es dem Benutzer ermöglicht, Pakete mit unvergleichlicher Flexibilität zu erstellen, zu dekodieren und zu interpretieren. Die domänenspezifische Sprache von Scapy vereinfacht die Beschreibung und Manipulation von Paketen, was in der Fähigkeit zum Ausdruck kommt, Pakete in nur wenigen Codezeilen zu beschreiben. Der einzigartige Ansatz von Scapy unterscheidet sich von herkömmlichen Tools durch die Bereitstellung von rohen, nicht interpretierten Daten, die eine nuancierte Analyse ermöglichen und Verzerrungen, die bei interpretierten Ergebnissen auftreten, ausschließen.