„Unknackbar.“

„Absolut sicher.“

„Niemand kann das sehen.“

Solche Aussagen klingen beruhigend. Sie verkaufen Kontrolle, Stabilität und Sicherheit – genau das, wonach Unternehmen in einer zunehmend vernetzten Welt suchen. In der IT-Sicherheit und Cybersecurity sind diese Superlative jedoch nicht nur irreführend, sondern potenziell gefährlich. Sie ersetzen die notwendige Transparenz.

Denn eines gilt ohne Einschränkung: Nicht kompromittiert zu sein ist kein Beweis für Sicherheit.

Ein System kann unangetastet erscheinen, weil es noch nicht ausreichend genutzt, analysiert oder angegriffen wurde. Oder weil Schwachstellen schlicht noch unentdeckt sind. Geschichte und Praxis der IT-Sicherheit zeigen immer wieder: Viele der schwerwiegendsten Sicherheitslücken waren jahrelang vorhanden – unbemerkt, bis jemand einfach nur genau genug hingesehen hat.

Behauptet ist schnell – bewiesen ist selten

In Marketingunterlagen lässt sich vieles behaupten. Entscheidend ist jedoch, ob diese Aussagen technisch nachvollziehbar belegt sind. Genau an dieser Stelle trennt sich Marketingrhetorik von technischer Substanz.

Echte, belastbare Security erfordert mehr als gute Formulierungen. Sie basiert auf klaren Grundlagen:

- realistischen und dokumentierten Bedrohungsmodellen (Threat Models)

- explizit beschriebenen Sicherheitsannahmen

- überprüfbaren technischen Mechanismen

- und vor allem: unabhängiger Prüfung durch Dritte

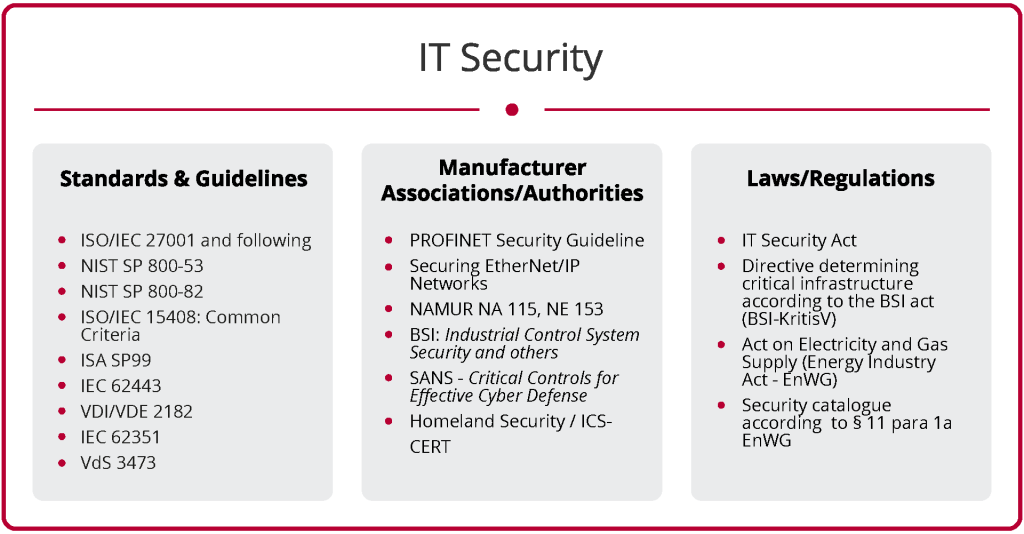

Fehlt eines dieser Elemente, bleibt Sicherheit ein Etikett – kein überprüfbares Merkmal. Besonders in kritischen Bereichen wie Automotive Security, industriellen Steuerungssystemen oder vernetzter Infrastruktur ist das ein Risiko, das sich niemand leisten sollte.

Öffentliche Auditierung statt „Security by Magic“

Audits spielen eine zentrale Rolle in der IT-Sicherheit. Doch auch hier lohnt ein genauer Blick. Ein Audit ist kein magischer Stempel, der „absolute Sicherheit“ bestätigt. Es prüft klar definierte Aspekte eines Systems – zum Beispiel eine konkrete Implementierung, einen Prozess oder einen eng abgegrenzten Funktionsumfang.

Die entscheidenden Fragen lauten daher immer:

- Was wurde auditiert?

- Nach welchem Standard?

- Mit welchem Scope?

Audits bewerten Implementierungen – nicht automatisch die Korrektheit des zugrunde liegenden Designs. Sie ersetzen weder eine formale Analyse noch ein öffentliches Design-Paper oder ein Peer Review durch die Fachcommunity.

Deshalb setzen wir bei dissecto bewusst nicht auf „Security by Obscurity“ oder vermeintlich geheime Magie. Unser Ansatz basiert auf etablierten, sauber dokumentierten Verfahren, etablierten Protokollen und nachvollziehbaren Implementierungen. Denn Sicherheit entsteht nicht durch Geheimhaltung, sondern durch technische Nachvollziehbarkeit und überprüfbare Substanz.

Komplexität ist ein Risiko

Je komplexer ein System, desto größer seine Angriffsfläche. Das ist keine Meinungsfrage, sondern eine empirisch belegte Realität der IT-Sicherheit.

Komplexe Architekturen erschweren nicht nur die Wartung, sondern auch das Verständnis sicherheitsrelevanter Zusammenhänge. Fehler verstecken sich bevorzugt dort, wo Systeme unübersichtlich werden.

Robuste Sicherheitsarchitekturen profitieren daher von:

- klaren Zuständigkeiten

- reduzierter, kontrollierter Komplexität

- transparenter, logisch nachvollziehbarer Struktur

„Keep it simple“ ist kein Designmangel – es ist ein fundamentales Sicherheitsprinzip.

Offenheit schafft überprüfbares Vertrauen

Der Goldstandard für Vertrauen in der Cybersecurity ist kein einzelnes Zertifikat und kein wohlklingendes Versprechen. Vertrauen entsteht durch die Kombination mehrerer überprüfbarer Faktoren:

- offen dokumentierte Spezifikationen

- reproduzierbare Builds

- unabhängige Code-Audits

- Bug-Bounty-Programme

- transparente Sicherheitskommunikation

- und eine Community, die ein System real angreift, hinterfragt und verbessert

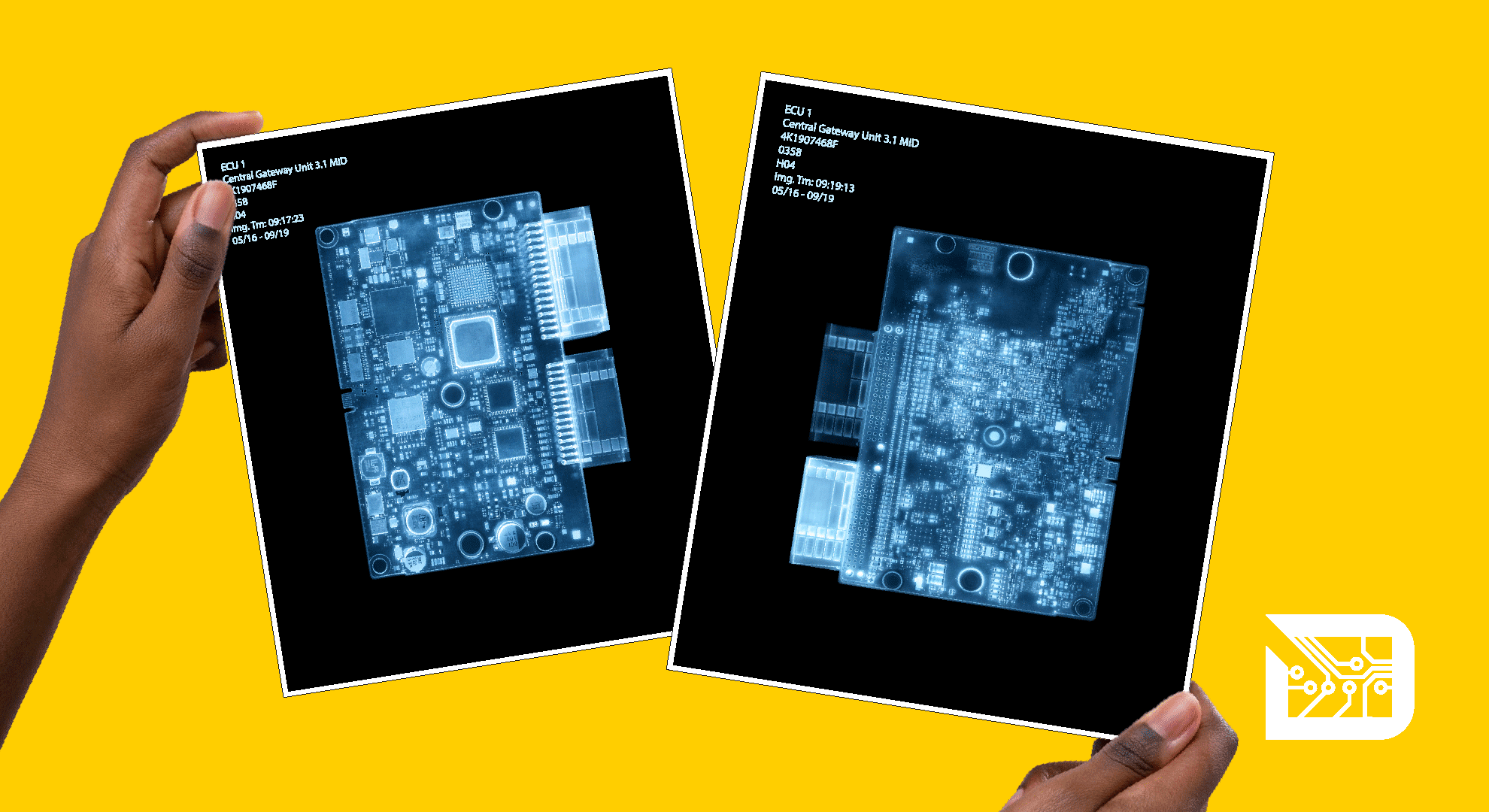

Genau hier setzt HydraVision an.

Unsere Testmethoden, Annahmen und Ergebnisse sind nachvollziehbar dokumentiert. Forschende und Sicherheitsexperten können sie analysieren, reproduzieren und darüber publizieren. HydraVision versteht Sicherheit nicht als Produktversprechen, sondern als kontinuierlichen, überprüfbaren Prozess.

Beschrieben ≠ bewiesen

Ein wiederkehrendes Problem in der Branche ist die Vermischung von:

- beschriebenen Eigenschaften

- und nachgewiesenen Eigenschaften

Solange keine technische Spezifikation, kein reproduzierbarer Nachweis und keine unabhängige Prüfung existieren, bleibt Sicherheit eine Sammlung von Versprechen. Je stärker ein Versprechen formuliert ist, desto höher muss die Messlatte für Transparenz und Belegbarkeit liegen. In der IT-Sicherheit gilt: Außergewöhnliche Behauptungen erfordern außergewöhnliche Nachweise.

Closed Source? Möglich – aber vertrauensbasiert

Geschlossene Systeme können sicher sein. Das ist unbestritten. Sie erfordern jedoch zwangsläufig Vertrauen in den Hersteller. Vertrauen allein ist jedoch kein ausreichendes Sicherheitskonzept – insbesondere nicht in sicherheitskritischen Umgebungen wie Automotive, Industrie oder kritischer Infrastruktur.

Unser Anspruch bei dissecto ist ein anderer: Wir wollen Security nicht glauben müssen – wir wollen sie verifizieren können.

Fazit: Sicherheit ist überprüfbare Technik, keine Vision

Diese Perspektive richtet sich nicht gegen Entwickler oder Hersteller. Sie richtet sich gegen eine Denkweise.

Sicherheit entsteht nicht durch Überzeugung, Superlative oder Visionen – sondern durch transparente, überprüfbare Technik. Solange Sicherheitsversprechen nicht messbar, prüfbar und nachvollziehbar sind, ist Vorsicht geboten.

Denn in der IT-Sicherheit zählt nicht das lauteste Versprechen – sondern das, was sich tatsächlich prüfen lässt.

Sie haben Fragen oder benötigen Unterstützung?

Wir sind für Sie da! Wenden Sie sich an uns, wenn Sie Fragen zu unserer Sicherheitstestumgebung HydraVision oder unseren Penetrationstests für Steuergeräte, Fahrzeugnetzwerke und eingebettete Systeme haben.

Skillpunkte übrig? Besuchen Sie unsere Cybersecurity-Workshops und ScapyCon, unsere jährliche Konferenz für Cybersecurity-Fans!